Социальные сети

Последние темы

» Свидетели "СВО"автор Night Сегодня в 5:35 pm

» Достижения Роzzии

автор Night Сегодня в 5:32 pm

» Идея и правила

автор Night Сегодня в 5:21 pm

» Глубинный народ

автор Night Сегодня в 5:18 pm

» Реальная ситуация в Украине

автор Night Сегодня в 5:17 pm

» Плеяда идиотов!

автор Night Сегодня в 5:07 pm

» Приказ МИДу Российской Федерации об увольнении гр. Лаврова и гр. Захаровой

автор Night Вчера в 5:23 pm

» Биньямин Нетаньяху, ХАМАС. Израиль Палестина

автор Night Вчера в 5:21 pm

» Братья на век!

автор Night Вчера в 5:16 pm

» Homo sovieticus

автор Night Вчера в 5:15 pm

» На кого работает Путин?

автор Andrii1973 Пт Май 17, 2024 4:55 pm

» Геноцид россиян

автор #$%& Чт Май 16, 2024 6:47 pm

» Илан Шор, Победа, Молдова, Россия

автор Night Чт Май 16, 2024 1:04 pm

» Концепткары

автор #$%& Ср Май 15, 2024 12:48 pm

» Список профессий, где роботы подменят людей

автор #$%& Ср Май 15, 2024 12:45 pm

Анонимность. Правда или вымысел?

+5

Night

mikeadams714

Argisht44

TragicDeath

Admin

Участников: 9

Страница 1 из 1

Анонимность. Правда или вымысел?

Анонимность. Правда или вымысел?

Реально можно спорить до бесконечности, но аргументы людей, которые сами не кодеры (как и я), но уверяют меня в безопасности просто никакой критики не выдерживают... Вы то откуда знаете? Опять дядя сказал? Ну это аргумент покупателей Призм

Люди, почему вы не верите, что на вас всем плевать, вас боятся и хотят полностью контролировать? Греф (святой человек) уже не раз это говорил. Нас считают недоразвитыми, специально не дают знаний, чтобы легче было управлять (да вы по ТВ посмотрите что идет ). Вот я отличаюсь, на последнем месте работы послал на х.й Гендиректора с позиции его зама. СПУСТЯ ГОД все признали, что я прав. Директор сдох) Нех было меня трогать, я говорил, что у меня черная карма. Так вот вы представьте, что все будут такие как я?

). Вот я отличаюсь, на последнем месте работы послал на х.й Гендиректора с позиции его зама. СПУСТЯ ГОД все признали, что я прав. Директор сдох) Нех было меня трогать, я говорил, что у меня черная карма. Так вот вы представьте, что все будут такие как я?

Нападение на гражданина это нападение на Государство (планета Земля), а Ельцин убил 5 000 000 человек. Это простить? Но тогда вы скот, раз прощаете свой убой. А у меня сроков давности нет. Мне вообще евреи нравятся, которые до 90 лет преследовали гитлеровских приспешников.

Вы представьте такой геном выпустить на свободу? А если такой человек окажется рядом с Путиным и не выполнит приказ анти человеческий. И что ты сделаешь? Но в ком проснется такой дух, какой силой он будет обладать не известно. Поэтому тем, кто жрет слишком много надо сделать так, чтобы таких как я рождалось поменьше. Это бесполезно, я рос с отморозками, но почему то жив, здоров, не спился и род продолжен. Это не понятно отчего зависит. Не дай бог во мне проснется ораторский талант и я людей за собой поведу. Следующая остановка планета Сатурн

Но я уже пытаюсь выйти на ютуб. Рендеринг по 20 часов, не могу снизить, файлы по 60 ГБ 15 минутные. Я уже и кодаки и перегонял через Адоб Энкодер. Не пойму.... Но у меня там настройка слоев через Афтер Эффектс сделана, чтоб красиво было, я уважаю людей, это должно быть приятно для глаза, но они не могут столько весить. Тогда почему так? Надо искать.

Вот для этих целей создан контроль и система образования. Нищие, не уважаемые учителя. Вы не заметили как над учителями издеваются во всех американских фильмах? Что они нищие, неудачники? Это вообще нормально? Вы знаете, что обучение в нормальной школе стоит 50 000 долларов в год? Так вот там учителя не то что нищие и не уважаемые, там ДО СИХ ПОР есть телесные наказания!!! И полиция не стоит на входе, вы не в тюрьме, учителя подняты настолько, что справляются без полиции.

А у моего сына в школе прям на входе стоит патруль. И по его словам, 90% учеников хотят стать... полицейскими! Поняли как учат наших детей? Вы вообще понимаете насколько скотская работа в полиции, как психику сворачивает? Как думаете, в школе за 50к в год, многие хотят стать полицейскими?

Думаю, там учат руководителей. Реальных структур. Тех же банков, фондов, политических объединений. Вот где власть, а не у полиции. 90%!!! Это же будущая обслуга.... Не мечтай и не ныряй до дна.

Если поменять систему, то усманов, путин и прочие НИКОГДА не добьются таких высот. Они же не специалисты, у них вообще нет профессии

Почему вы им верите, я не могу понять. Но тогда и мне поверьте, дети людей НИКОГДА не идут работать:

1. Полицейскими.

2. Военными.

Запомните! Никогда!!! Кроме высокопоставленных должностей.

Но! Люди всегда готовы защищать свою семью с оружием в руках. И наказание ВСЕГДА смертная казнь за убийство ЛЮДЕЙ! Это вам втирают про прощение. Вы с ума сошли? Как можно простить убийство матери, отца, ребенка, любимого человека? Да вот так, полиция из таких же и толпа рабов стоит блеет и НИКТО не ответил за смерть детей в "Зимней вишне". А знаете, что стало со всеми участниками конфликта, которые тормознули мужа дочери Путина? Наверно до сих пор сидят Просто дорожный конфликт.

Просто дорожный конфликт.

Поняли разницу, для кого такие кривые и странные законы пишут? Почему они такие? Потому что им пох, на них законы не распространяются. Вот тоже самое с анонимностью.

Кодеры есть? Нет. Спецы по блокчейну есть? Нет. Тогда с чего вы взяли, что это анонимно? Вы скачали приложение блокчейн на айпад. Приложение при скачивании чекает устройство? Приложение может данные собирать? Ну и как же происходит анонимность?

Это список некоторых западных разведывательных организаций, союзников, задач, программ, кодовых обозначений. Нас сейчас интересуют только западные (еще раз, именно ХОЗЯЕВА, все остальные жалкие пользователи того, чего позволят), как хозяев интернета и всего, что с ним связано:

АНБ - Агентство национальной безопасности США.

BfV - Федеральное управление по защите конституции. Это внутренняя разведка Германии, которая тесно сотрудничает с NSA (далее АНБ). Помимо федерального офиса, в каждом из 16 земель Германии есть государственные офисы, которые тесно сотрудничают с BfV.

BND - Bundesnachrichtendienst, агентство внешней разведки Германии. Он тесно сотрудничает с АНБ, особенно в сфере борьбы с терроризмом.

Безграничный информатор - эта компьютерная программа АНБ генерирует тепловые карты, отображающие количество метаданных, имеющихся в распоряжении АНБ в любой момент времени, и может быть отсортирована по странам. Дисплей имеет цветовую кодировку: зеленый цвет указывает на меньший объем данных, а красный - на высокий.

BSI - Федеральное ведомство по информационной безопасности. Когда-то входившее в состав BND, это агентство работает под эгидой Министерства внутренних дел Германии. Помимо прочего, он отвечает за защиту государственных сетей.

CCE - Центр извлечения контента. CCE, подразделение АНБ , отвечает за автоматический анализ и фильтрацию текстовых документов.

CSS - Центральная служба безопасности. Военное подразделение АНБ, отвечающее за обмен информацией и координацию с военными. Глава АНБ также возглавляет CSS.

CT - Контртерроризм

INSCOM - Командованиt разведки и безопасности армии США, объединенноt командованиt Министерства обороны США и АНБ, которому поручено собирать разведывательные данные для военных и политических лидеров США.

DNI - Digital Network Intelligence. Они относятся к мониторингу цифровых коммуникаций, таких как электронная почта, FTP, чат, а также активности маршрутизаторов и других сетей. DNI также может использоваться как сокращение для директора национальной разведки, координатора секретной службы в Белом доме.

ECC - Европейский криптологический центр. Основанная в 2011 году как организация-преемница Европейского центра безопасности операций (ESOC), она расположена в комплексе Dagger рядом с Грисхаймом, и на момент открытия в ней работало 240 человек.

ETC - Европейский технический центр в Висбадене. Это европейский коммуникационный штаб АНБ, модернизированный в 2011 году.

FVEY - Обозначает документы, которые могут быть переданы в рамках разведывательного альянса "Five Eyes", к которому принадлежат США, Великобритания, Новая Зеландия, Австралия и Канада.

GCHQ - правительственный штаб связи, британское разведывательное агентство и партнер АНБ в альянсе Five Eyes.

JSA - Joint SigInt Activity. Обозначает партнерство по техническому надзору между АНБ и BND в Бад-Айблинге.

NOFORN - аббревиатура от «нет иностранцев», означающая, что документы могут просматривать только граждане США.

OPSEC - Безопасность операций. Имеется в виду защита важной информации от врагов, хакеров и шпионов.

PRISM - Программа NSA позволяет агентствам получать доступ к информации как минимум от девяти крупных американских провайдеров, таких как Google, Facebook и Apple.

SCS - Специальная служба инкассации. Подразделение, управляемое сотрудниками АНБ и ЦРУ совместно, которое осуществляет техническое наблюдение за посольствами и консульствами США по всему миру. Количество сайтов СКС варьируется. По состоянию на 2013 год их было 80, в том числе во Франкфурте и Берлине.

SELECTOR - Записи, такие как номера телефонов и адреса электронной почты, становятся объектами наблюдения.

SID - Управление разведки сигналов. Это отдел АНБ, который отвечает за сбор, анализ и распространение информации и разведданных.

SIGAD - обозначение активности SigInt. Относится к производителям и источникам радиотехнической информации. Программа PRISM, например, обозначается как SIGAD US-984XN.

SIGDEV - сокращение от SIGINT Development, систематического приобретения новых источников SIGINT.

SIGINT - Разведка сигналов. Это относится к получению разведывательных данных посредством наблюдения за электронными сигналами, таких как перехват спутниковой связи или прослушивание потоков данных в Интернете.

SUSLAG - Специальная деятельность по связи с США в Германии, офис связи АНБ в Германии. С 2004 года он находится в Mangfall Kaserne в Бад-Айблинге.

TEMPORA - это название британской программы наблюдения, которая перехватывает глобальный трафик данных в крупных центрах и временно сохраняет его часть. АНБ и GCHQ тесно сотрудничают при анализе данных.

TS - Аббревиатура от Совершенно секретно

WHARPDRIVE - совместная операция АНБ и BND вместе с третьим партнером по доступу к международным потокам данных.

XKeyscore - Программное обеспечение, которое позволяет аналитикам искать возможные цели до того, как они будут официально идентифицированы. Он может охватывать все полученные данные («полный дубль») и может быстро получать доступ к именам пользователей и паролям.

Источник

Для тех, у кого мозги убиты рэпом и АУЕ. Это не секретно. Это никого не интересует. Как и все остальное. Интернет это просто как диверсия на планете обезьян. Мы благодарны этим святым людям за эти безграничные возможности. Если начать читать мощнейшие статьи таких команд безопасности как https://www.upguard.com, и переходить по ссылкам в тексте, то можно неделю не выходить в реал. Но, кому это надо? Да и зачем? Верно. Мы в большинстве своем не преступники, чего мы боимся? Вы реально думаете, что утечки с контактами Авито и покупателей секс шопов в Польше делают сотрудники АНБ?

Это не считая частных равед организаций, которые зачастую просто создают софт для анализа данных. Хотя иногда делают вещи, которые относятся к ОРМ, что вряд ли законно для гражданских лиц. К примеру, могут вычислить ваше местонахождение по сигналу сотового телефона. Это тоже известно из открытых источников, в частности, такую услугу Вавилоннская Аллея предоставила Секретной Службе США. Общественность молчит. Когда над. Т.е., если следит уполномоченная организация, то это плохо, а если пацаны создали софт и зарабатывают на этом, продавая доступ службам, в обход разрешения суда, то вроде как норм . Вот как тут не задуматься о том, что все это театр и кем то управляется? Но чаще бывает, что это просто глупость и позерство. На АНБ наехать круче для популярности.

. Вот как тут не задуматься о том, что все это театр и кем то управляется? Но чаще бывает, что это просто глупость и позерство. На АНБ наехать круче для популярности.

Вы знаете зачем приложения запрашивают доступ к Блютуз, хотя вроде нет смысла? Местоположение. Они начинают видеть другие блютуз устройства и если там включено опознавание и передача данных, то ваши данные +-3 метра известны приложению. Анонимность) Ребята анонимности никогда не было и не будет. Анонимность это когда у тебя в голове идет сражение "ЗА" и "ПРОТИВ". Как только это покинуло вашу голову, анонимность пропала. Так то все нормально, проблема в том, что людей реально слишком много на планете. Будь ты хоть рептилойдом, хоть Русалочкой, проблему придется решать. Даже не уверен, что 50 лет есть. Может через 20 все начнется. В Индии уже убивают из-за нехватки воды. Рост преступлений таких в 2 раза за год. Они по вашему дураки, полно воды, а они не пьют? А тут чип с блокчейном и GPS. Все передвижения можно отслеживать. Нужна только нано техника. Уже есть. Давно! 7 нм Майкрософт сделали. Вы такой чип достанете как из мозга? Дядя Коля в гараже? Пацаны с форума? Ага. Дальше отслеживаем вас как на охоте с вертолета в тепловизор и накрываем дронами. Никакого риска, 100% пеленг. Даже погибших можно ТОЧНО опознать по отсутствию сигнала. В мозгу же чип.

А роботы? Людей куда деть? Вокруг пожалуйста оглянитесь. А теперь считаем:

1. Стройка - 3Д принтер

2. Пайка плат - роботы

3. Сборка роботов - роботы

4. Сборка техники - роботы

5. Установка лифтов - роботы

6. Курьеры - роботы

7. Инспекторы безопасности предприятий - роботы

8. Грузчики - роботы

9. Изготовление одежды - станки, только вбей что надо.

10. Секс партнеры - роботы

11. Повара - роботы

12. Комбайны для полей - роботы

13. Газонокосилки - роботы

14. Еда - линии

15. Дороги - техника, люди сзади че то там швабрами помогают (Германия, есть видео этого)

16. Водители - роботы. Уже болиды F1 испытания проходят, автономные, на ютубе есть их канал. Это не на пульте управления - это АВТОНОМНЫЕ машины на скорости под 300 км!

Теперь скажите мне, что в вашем доме вообще человеком сделано, кроме вас ? Людей куда?

? Людей куда?

Самое мне не понятно, почему все или ржут или говорят ну да и дальше забивают на создание своего общества, где у вас будет контроль? Да поймите, надо бороться не за анонимность (да кому нужна ваша переписка на ВК), а за то, чтобы вы НЕ БОЯЛИСЬ БЫТЬ ОТКРЫТЫМИ. Как дома, со своими. Ваша страна, планета, это ваш дом. От кого вы скрываетесь? Кто несет угрозу? Кто может вас хакнуть без оснований? ПОЧЕМУ ВАМ В ГОЛОВУ НЕ ПРИХОДИТ ВОПРОС, А ПОЧЕМУ ВЫ ВООБЩЕ БОИТЕСЬ? Куда тогда идут наши деньги?

Почему взрывают нищих в метро??? Это же идиотизм! Это как вы ненавидите меня, и из-за этого поставите дизлайк не мне, а своему соседу !

!

И почему у них такие возможности есть, а у нас нет? Надо не бороться с правительством, а стать им

Вот для того, чтобы люди не поумнели, не объединились и потом это кучка о.уевших, претендующая на права ЛЮДЕЙ не уничтожила современную систему управления с их бенефициарами и нужен полный контроль.

А как добиться полной лояльности добровольно? ПРАВИЛЬНО! Сказать, что все анонимно, да еще и денег дать, денег, которых не существует, из воздуха, а потом и их забрать на трейдинге .

.

Знаете, они просто святые! Их нельзя убивать! Это великие выдумщики. Ну и все, раскрыл я вам биткоин и схему, дальше в бой должны вступить специалисты двух типов (отвечу сразу, чтоб не мараться):

1. Да ты ничего не понимаешь в блокчейне Сатоши, Анна Павловна, Мамед, Е.лантий Карлович и... и блогер Петя говорили что .....

Ответ: Мне ничего не говорили, я их не знаю, не доверяю по тому, что у них нет механизма ответственности. Вот ваш Сатоши, как он отвечает? Своим памятником? Блогеры ваши школу пусть закончат сначала и доживут до 150 лет. А то сдохнут в 60 и ху.ли мне толку от мнения таких людей? Человек вообще не должен умирать. Да, да, нас тоже нае.али, чтоб не сопротивлялись, про лучший мир.

2. Какой то человечек из всего текста найдет одну пропущенную запятую или еще какую то ерунду и докопается.

Ответ: Дай бог вам здоровья!

Почему я так уверен, что прав именно я? Все что я говорил сбывалось. Ну мне кого слушать то теперь? Сатошу вашу? Да кто это вообще? Пусть наберет хоть, есть о чем поговорить. Иначе я вообще не понимаю о ком вы говорите. Я Сатоши. Доказательства? Да х.й вам. Мне делать что ли не хера еще вам доказывать что то. Мне ваша вера зачем? Всё? Вот и весь Сатоши. Можете всем рассказать, что знаете Сатоши. По национальности он еврей и работает на США. И скажите, что он послал всех на х.й. И Мировое Правительство, и мировой Пролетариат, и папу Римского и маму Челли. Забухал он в Панаме. С проститутками дружит, велел не беспокоить.

Но если кто скажет как все это устранить по другому, то будет просто замечательно. Что делать 7 млрд человек в эпоху роботов? Гулять? Что делать с едой и водой?

Ну и выстрел в голову. Ваш доход в месяц, сколько вы раздаете бедным? Нисколько в большинстве. А почему те, кто владеют 90% богатств мира должны раздавать, если они такие же как вы? А теперь прикиньте, что вас окружают на планете не просто нищие, а злые на вас люди, ну как? Захотите защититься в всех деанонимить? Или будете смотреть как вас за горло возьмут люди с оружием, которое вы не контролировали?

Если вы поступили бы так же, тогда что не так? Да может все так, а мы просто плана не знаем или его просто нет. Локальные истории, глобального нет. Тоже логично. Из-за сложности.

Значит нам и надо написать глобальный план. Альтернативный.

Люди, почему вы не верите, что на вас всем плевать, вас боятся и хотят полностью контролировать? Греф (святой человек) уже не раз это говорил. Нас считают недоразвитыми, специально не дают знаний, чтобы легче было управлять (да вы по ТВ посмотрите что идет

Нападение на гражданина это нападение на Государство (планета Земля), а Ельцин убил 5 000 000 человек. Это простить? Но тогда вы скот, раз прощаете свой убой. А у меня сроков давности нет. Мне вообще евреи нравятся, которые до 90 лет преследовали гитлеровских приспешников.

Вы представьте такой геном выпустить на свободу? А если такой человек окажется рядом с Путиным и не выполнит приказ анти человеческий. И что ты сделаешь? Но в ком проснется такой дух, какой силой он будет обладать не известно. Поэтому тем, кто жрет слишком много надо сделать так, чтобы таких как я рождалось поменьше. Это бесполезно, я рос с отморозками, но почему то жив, здоров, не спился и род продолжен. Это не понятно отчего зависит. Не дай бог во мне проснется ораторский талант и я людей за собой поведу. Следующая остановка планета Сатурн

Но я уже пытаюсь выйти на ютуб. Рендеринг по 20 часов, не могу снизить, файлы по 60 ГБ 15 минутные. Я уже и кодаки и перегонял через Адоб Энкодер. Не пойму.... Но у меня там настройка слоев через Афтер Эффектс сделана, чтоб красиво было, я уважаю людей, это должно быть приятно для глаза, но они не могут столько весить. Тогда почему так? Надо искать.

Вот для этих целей создан контроль и система образования. Нищие, не уважаемые учителя. Вы не заметили как над учителями издеваются во всех американских фильмах? Что они нищие, неудачники? Это вообще нормально? Вы знаете, что обучение в нормальной школе стоит 50 000 долларов в год? Так вот там учителя не то что нищие и не уважаемые, там ДО СИХ ПОР есть телесные наказания!!! И полиция не стоит на входе, вы не в тюрьме, учителя подняты настолько, что справляются без полиции.

А у моего сына в школе прям на входе стоит патруль. И по его словам, 90% учеников хотят стать... полицейскими! Поняли как учат наших детей? Вы вообще понимаете насколько скотская работа в полиции, как психику сворачивает? Как думаете, в школе за 50к в год, многие хотят стать полицейскими?

Думаю, там учат руководителей. Реальных структур. Тех же банков, фондов, политических объединений. Вот где власть, а не у полиции. 90%!!! Это же будущая обслуга.... Не мечтай и не ныряй до дна.

Если поменять систему, то усманов, путин и прочие НИКОГДА не добьются таких высот. Они же не специалисты, у них вообще нет профессии

Почему вы им верите, я не могу понять. Но тогда и мне поверьте, дети людей НИКОГДА не идут работать:

1. Полицейскими.

2. Военными.

Запомните! Никогда!!! Кроме высокопоставленных должностей.

Но! Люди всегда готовы защищать свою семью с оружием в руках. И наказание ВСЕГДА смертная казнь за убийство ЛЮДЕЙ! Это вам втирают про прощение. Вы с ума сошли? Как можно простить убийство матери, отца, ребенка, любимого человека? Да вот так, полиция из таких же и толпа рабов стоит блеет и НИКТО не ответил за смерть детей в "Зимней вишне". А знаете, что стало со всеми участниками конфликта, которые тормознули мужа дочери Путина? Наверно до сих пор сидят

Поняли разницу, для кого такие кривые и странные законы пишут? Почему они такие? Потому что им пох, на них законы не распространяются. Вот тоже самое с анонимностью.

Кодеры есть? Нет. Спецы по блокчейну есть? Нет. Тогда с чего вы взяли, что это анонимно? Вы скачали приложение блокчейн на айпад. Приложение при скачивании чекает устройство? Приложение может данные собирать? Ну и как же происходит анонимность?

Это список некоторых западных разведывательных организаций, союзников, задач, программ, кодовых обозначений. Нас сейчас интересуют только западные (еще раз, именно ХОЗЯЕВА, все остальные жалкие пользователи того, чего позволят), как хозяев интернета и всего, что с ним связано:

АНБ - Агентство национальной безопасности США.

BfV - Федеральное управление по защите конституции. Это внутренняя разведка Германии, которая тесно сотрудничает с NSA (далее АНБ). Помимо федерального офиса, в каждом из 16 земель Германии есть государственные офисы, которые тесно сотрудничают с BfV.

BND - Bundesnachrichtendienst, агентство внешней разведки Германии. Он тесно сотрудничает с АНБ, особенно в сфере борьбы с терроризмом.

Безграничный информатор - эта компьютерная программа АНБ генерирует тепловые карты, отображающие количество метаданных, имеющихся в распоряжении АНБ в любой момент времени, и может быть отсортирована по странам. Дисплей имеет цветовую кодировку: зеленый цвет указывает на меньший объем данных, а красный - на высокий.

BSI - Федеральное ведомство по информационной безопасности. Когда-то входившее в состав BND, это агентство работает под эгидой Министерства внутренних дел Германии. Помимо прочего, он отвечает за защиту государственных сетей.

CCE - Центр извлечения контента. CCE, подразделение АНБ , отвечает за автоматический анализ и фильтрацию текстовых документов.

CSS - Центральная служба безопасности. Военное подразделение АНБ, отвечающее за обмен информацией и координацию с военными. Глава АНБ также возглавляет CSS.

CT - Контртерроризм

INSCOM - Командованиt разведки и безопасности армии США, объединенноt командованиt Министерства обороны США и АНБ, которому поручено собирать разведывательные данные для военных и политических лидеров США.

DNI - Digital Network Intelligence. Они относятся к мониторингу цифровых коммуникаций, таких как электронная почта, FTP, чат, а также активности маршрутизаторов и других сетей. DNI также может использоваться как сокращение для директора национальной разведки, координатора секретной службы в Белом доме.

ECC - Европейский криптологический центр. Основанная в 2011 году как организация-преемница Европейского центра безопасности операций (ESOC), она расположена в комплексе Dagger рядом с Грисхаймом, и на момент открытия в ней работало 240 человек.

ETC - Европейский технический центр в Висбадене. Это европейский коммуникационный штаб АНБ, модернизированный в 2011 году.

FVEY - Обозначает документы, которые могут быть переданы в рамках разведывательного альянса "Five Eyes", к которому принадлежат США, Великобритания, Новая Зеландия, Австралия и Канада.

GCHQ - правительственный штаб связи, британское разведывательное агентство и партнер АНБ в альянсе Five Eyes.

JSA - Joint SigInt Activity. Обозначает партнерство по техническому надзору между АНБ и BND в Бад-Айблинге.

NOFORN - аббревиатура от «нет иностранцев», означающая, что документы могут просматривать только граждане США.

OPSEC - Безопасность операций. Имеется в виду защита важной информации от врагов, хакеров и шпионов.

PRISM - Программа NSA позволяет агентствам получать доступ к информации как минимум от девяти крупных американских провайдеров, таких как Google, Facebook и Apple.

SCS - Специальная служба инкассации. Подразделение, управляемое сотрудниками АНБ и ЦРУ совместно, которое осуществляет техническое наблюдение за посольствами и консульствами США по всему миру. Количество сайтов СКС варьируется. По состоянию на 2013 год их было 80, в том числе во Франкфурте и Берлине.

SELECTOR - Записи, такие как номера телефонов и адреса электронной почты, становятся объектами наблюдения.

SID - Управление разведки сигналов. Это отдел АНБ, который отвечает за сбор, анализ и распространение информации и разведданных.

SIGAD - обозначение активности SigInt. Относится к производителям и источникам радиотехнической информации. Программа PRISM, например, обозначается как SIGAD US-984XN.

SIGDEV - сокращение от SIGINT Development, систематического приобретения новых источников SIGINT.

SIGINT - Разведка сигналов. Это относится к получению разведывательных данных посредством наблюдения за электронными сигналами, таких как перехват спутниковой связи или прослушивание потоков данных в Интернете.

SUSLAG - Специальная деятельность по связи с США в Германии, офис связи АНБ в Германии. С 2004 года он находится в Mangfall Kaserne в Бад-Айблинге.

TEMPORA - это название британской программы наблюдения, которая перехватывает глобальный трафик данных в крупных центрах и временно сохраняет его часть. АНБ и GCHQ тесно сотрудничают при анализе данных.

TS - Аббревиатура от Совершенно секретно

WHARPDRIVE - совместная операция АНБ и BND вместе с третьим партнером по доступу к международным потокам данных.

XKeyscore - Программное обеспечение, которое позволяет аналитикам искать возможные цели до того, как они будут официально идентифицированы. Он может охватывать все полученные данные («полный дубль») и может быстро получать доступ к именам пользователей и паролям.

Источник

Для тех, у кого мозги убиты рэпом и АУЕ. Это не секретно. Это никого не интересует. Как и все остальное. Интернет это просто как диверсия на планете обезьян. Мы благодарны этим святым людям за эти безграничные возможности. Если начать читать мощнейшие статьи таких команд безопасности как https://www.upguard.com, и переходить по ссылкам в тексте, то можно неделю не выходить в реал. Но, кому это надо? Да и зачем? Верно. Мы в большинстве своем не преступники, чего мы боимся? Вы реально думаете, что утечки с контактами Авито и покупателей секс шопов в Польше делают сотрудники АНБ?

Это не считая частных равед организаций, которые зачастую просто создают софт для анализа данных. Хотя иногда делают вещи, которые относятся к ОРМ, что вряд ли законно для гражданских лиц. К примеру, могут вычислить ваше местонахождение по сигналу сотового телефона. Это тоже известно из открытых источников, в частности, такую услугу Вавилоннская Аллея предоставила Секретной Службе США. Общественность молчит. Когда над. Т.е., если следит уполномоченная организация, то это плохо, а если пацаны создали софт и зарабатывают на этом, продавая доступ службам, в обход разрешения суда, то вроде как норм

Вы знаете зачем приложения запрашивают доступ к Блютуз, хотя вроде нет смысла? Местоположение. Они начинают видеть другие блютуз устройства и если там включено опознавание и передача данных, то ваши данные +-3 метра известны приложению. Анонимность) Ребята анонимности никогда не было и не будет. Анонимность это когда у тебя в голове идет сражение "ЗА" и "ПРОТИВ". Как только это покинуло вашу голову, анонимность пропала. Так то все нормально, проблема в том, что людей реально слишком много на планете. Будь ты хоть рептилойдом, хоть Русалочкой, проблему придется решать. Даже не уверен, что 50 лет есть. Может через 20 все начнется. В Индии уже убивают из-за нехватки воды. Рост преступлений таких в 2 раза за год. Они по вашему дураки, полно воды, а они не пьют? А тут чип с блокчейном и GPS. Все передвижения можно отслеживать. Нужна только нано техника. Уже есть. Давно! 7 нм Майкрософт сделали. Вы такой чип достанете как из мозга? Дядя Коля в гараже? Пацаны с форума? Ага. Дальше отслеживаем вас как на охоте с вертолета в тепловизор и накрываем дронами. Никакого риска, 100% пеленг. Даже погибших можно ТОЧНО опознать по отсутствию сигнала. В мозгу же чип.

А роботы? Людей куда деть? Вокруг пожалуйста оглянитесь. А теперь считаем:

1. Стройка - 3Д принтер

2. Пайка плат - роботы

3. Сборка роботов - роботы

4. Сборка техники - роботы

5. Установка лифтов - роботы

6. Курьеры - роботы

7. Инспекторы безопасности предприятий - роботы

8. Грузчики - роботы

9. Изготовление одежды - станки, только вбей что надо.

10. Секс партнеры - роботы

11. Повара - роботы

12. Комбайны для полей - роботы

13. Газонокосилки - роботы

14. Еда - линии

15. Дороги - техника, люди сзади че то там швабрами помогают (Германия, есть видео этого)

16. Водители - роботы. Уже болиды F1 испытания проходят, автономные, на ютубе есть их канал. Это не на пульте управления - это АВТОНОМНЫЕ машины на скорости под 300 км!

Теперь скажите мне, что в вашем доме вообще человеком сделано, кроме вас

Самое мне не понятно, почему все или ржут или говорят ну да и дальше забивают на создание своего общества, где у вас будет контроль? Да поймите, надо бороться не за анонимность (да кому нужна ваша переписка на ВК), а за то, чтобы вы НЕ БОЯЛИСЬ БЫТЬ ОТКРЫТЫМИ. Как дома, со своими. Ваша страна, планета, это ваш дом. От кого вы скрываетесь? Кто несет угрозу? Кто может вас хакнуть без оснований? ПОЧЕМУ ВАМ В ГОЛОВУ НЕ ПРИХОДИТ ВОПРОС, А ПОЧЕМУ ВЫ ВООБЩЕ БОИТЕСЬ? Куда тогда идут наши деньги?

Почему взрывают нищих в метро??? Это же идиотизм! Это как вы ненавидите меня, и из-за этого поставите дизлайк не мне, а своему соседу

И почему у них такие возможности есть, а у нас нет? Надо не бороться с правительством, а стать им

Вот для того, чтобы люди не поумнели, не объединились и потом это кучка о.уевших, претендующая на права ЛЮДЕЙ не уничтожила современную систему управления с их бенефициарами и нужен полный контроль.

А как добиться полной лояльности добровольно? ПРАВИЛЬНО! Сказать, что все анонимно, да еще и денег дать, денег, которых не существует, из воздуха, а потом и их забрать на трейдинге

Знаете, они просто святые! Их нельзя убивать! Это великие выдумщики. Ну и все, раскрыл я вам биткоин и схему, дальше в бой должны вступить специалисты двух типов (отвечу сразу, чтоб не мараться):

1. Да ты ничего не понимаешь в блокчейне Сатоши, Анна Павловна, Мамед, Е.лантий Карлович и... и блогер Петя говорили что .....

Ответ: Мне ничего не говорили, я их не знаю, не доверяю по тому, что у них нет механизма ответственности. Вот ваш Сатоши, как он отвечает? Своим памятником? Блогеры ваши школу пусть закончат сначала и доживут до 150 лет. А то сдохнут в 60 и ху.ли мне толку от мнения таких людей? Человек вообще не должен умирать. Да, да, нас тоже нае.али, чтоб не сопротивлялись, про лучший мир.

2. Какой то человечек из всего текста найдет одну пропущенную запятую или еще какую то ерунду и докопается.

Ответ: Дай бог вам здоровья!

Почему я так уверен, что прав именно я? Все что я говорил сбывалось. Ну мне кого слушать то теперь? Сатошу вашу? Да кто это вообще? Пусть наберет хоть, есть о чем поговорить. Иначе я вообще не понимаю о ком вы говорите. Я Сатоши. Доказательства? Да х.й вам. Мне делать что ли не хера еще вам доказывать что то. Мне ваша вера зачем? Всё? Вот и весь Сатоши. Можете всем рассказать, что знаете Сатоши. По национальности он еврей и работает на США. И скажите, что он послал всех на х.й. И Мировое Правительство, и мировой Пролетариат, и папу Римского и маму Челли. Забухал он в Панаме. С проститутками дружит, велел не беспокоить.

Но если кто скажет как все это устранить по другому, то будет просто замечательно. Что делать 7 млрд человек в эпоху роботов? Гулять? Что делать с едой и водой?

Ну и выстрел в голову. Ваш доход в месяц, сколько вы раздаете бедным? Нисколько в большинстве. А почему те, кто владеют 90% богатств мира должны раздавать, если они такие же как вы? А теперь прикиньте, что вас окружают на планете не просто нищие, а злые на вас люди, ну как? Захотите защититься в всех деанонимить? Или будете смотреть как вас за горло возьмут люди с оружием, которое вы не контролировали?

Если вы поступили бы так же, тогда что не так? Да может все так, а мы просто плана не знаем или его просто нет. Локальные истории, глобального нет. Тоже логично. Из-за сложности.

Значит нам и надо написать глобальный план. Альтернативный.

Последний раз редактировалось: Admin (Пт Сен 11, 2020 3:31 pm), всего редактировалось 2 раз(а)

Профессор Бухлов и Argisht44 поставили лайк

Re: Анонимность. Правда или вымысел?

Re: Анонимность. Правда или вымысел?

Была бы анонимность, давно бы уже все банки обокрали и деньги спрятали, да вот пока вскрывают только нищих обывателей.

TragicDeath- Боевой Монах

- Сообщения : 133

Unit token : 156

Reputation : 9

Дата регистрации : 2020-03-30

Re: Анонимность. Правда или вымысел?

Re: Анонимность. Правда или вымысел?

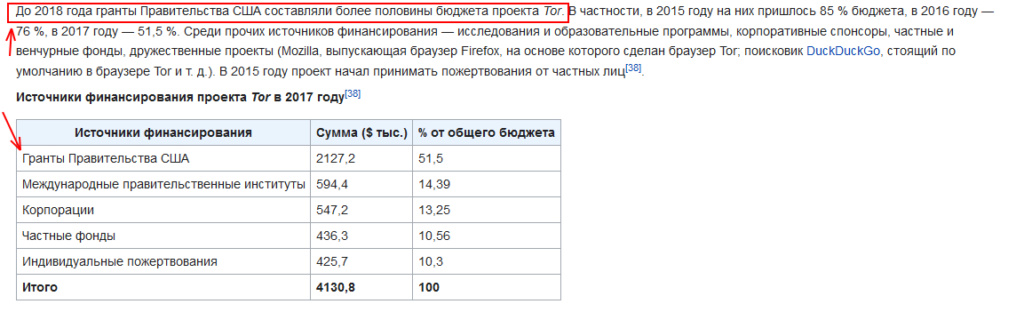

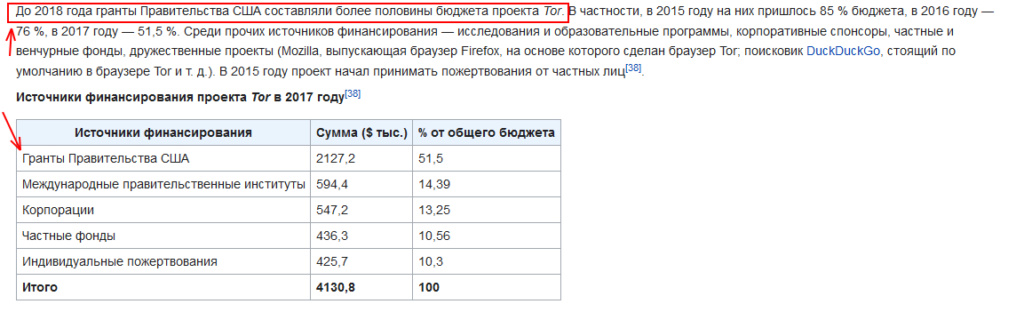

Я тут писал про дырявый Тор? Про доступ ФБР в случае чего? Про то, что США реальная сила, это очень умные и потому опасные люди, а не дурачки? Что все бесплатное американское работает на США? Про биткоин, который создали влиятельные круги США? Что по сути все анонимные сервисы в сети это США? Не помню, говорил половину точно, но всем же плевать? Подкину дров. Обращаю внимание, что это не доказательства, просто статьи написанные неизвестными. Но опять же, неужели сложно проверить? Я УВЕРЕН, что никто ничего не скрывает, о чем сто раз говорил. Никому не нужна правда.

В Тор оборачивают все свои передачи все "анонимные" Тейлс и прочие. И так вообще все. Кто рождает технологии, тот ими и пользуется. И это нормально, еще бы они не пользовались. Но это понимает только тот, кто что то создавал.

В Тор оборачивают все свои передачи все "анонимные" Тейлс и прочие. И так вообще все. Кто рождает технологии, тот ими и пользуется. И это нормально, еще бы они не пользовались. Но это понимает только тот, кто что то создавал.

Re: Анонимность. Правда или вымысел?

Re: Анонимность. Правда или вымысел?

Это же с Википедии? Не самый лучший источник информации, но и не самый худший) Если там правда и Тор Министерство обороны США заказало, то интернет то тоже оттуда. Может ли это быть какой то долгосрочной стратегией по контролю и защите своих и разоблачению чужих?Admin пишет:Я тут писал про дырявый Тор? Про доступ ФБР в случае чего? Про то, что США реальная сила, это очень умные и потому опасные люди, а не дурачки? Что все бесплатное американское работает на США? Про биткоин, который создали влиятельные круги США? Что по сути все анонимные сервисы в сети это США? Не помню, говорил половину точно, но всем же плевать? Подкину дров. Обращаю внимание, что это не доказательства, просто статьи написанные неизвестными. Но опять же, неужели сложно проверить? Я УВЕРЕН, что никто ничего не скрывает, о чем сто раз говорил. Никому не нужна правда.

В Тор оборачивают все свои передачи все "анонимные" Тейлс и прочие. И так вообще все. Кто рождает технологии, тот ими и пользуется. И это нормально, еще бы они не пользовались. Но это понимает только тот, кто что то создавал.

Argisht44- Вершитель

- Сообщения : 452

Unit token : 500

Reputation : 30

Дата регистрации : 2020-01-27

Возраст : 31

Откуда : Пермский край

Re: Анонимность. Правда или вымысел?

Re: Анонимность. Правда или вымысел?

Хах, какая еще анонимность? Для кого? Даже eBay сканирует сетевые порты ПК на предмет программ для удаленного доступа. И не скрывает этого, потому что спалили.

mikeadams714- Боевой Монах

- Сообщения : 126

Unit token : 133

Reputation : 7

Дата регистрации : 2020-02-14

Argisht44- Вершитель

- Сообщения : 452

Unit token : 500

Reputation : 30

Дата регистрации : 2020-01-27

Возраст : 31

Откуда : Пермский край

Argisht44- Вершитель

- Сообщения : 452

Unit token : 500

Reputation : 30

Дата регистрации : 2020-01-27

Возраст : 31

Откуда : Пермский край

Re: Анонимность. Правда или вымысел?

Re: Анонимность. Правда или вымысел?

Хорошо, тогда вот информация с сайта самого Tor:Argisht44 пишет:Это же с Википедии? Не самый лучший источник информации, но и не самый худший)Admin пишет:Я тут писал про дырявый Тор? Про доступ ФБР в случае чего? Про то, что США реальная сила, это очень умные и потому опасные люди, а не дурачки? Что все бесплатное американское работает на США? Про биткоин, который создали влиятельные круги США? Что по сути все анонимные сервисы в сети это США? Не помню, говорил половину точно, но всем же плевать? Подкину дров. Обращаю внимание, что это не доказательства, просто статьи написанные неизвестными. Но опять же, неужели сложно проверить? Я УВЕРЕН, что никто ничего не скрывает, о чем сто раз говорил. Никому не нужна правда.

Активные спонсоры в 2018 году:

Десятки тысяч личных пожертвований от таких людей, как вы (2006-настоящее время)

Фонд Роуз для сообществ и окружающей среды (2017-2019)

Мозилла (2016-2018)

Фонд открытых технологий (2012-2019)

Sida - Шведское агентство международного сотрудничества в целях развития (2010-2013, 2017-2020)

Фонд рукопожатия (2018)

Национальный научный фонд совместно с Принстонским университетом (2012-2018)

Национальный научный фонд через Университет Миннесоты (2013-2018)

Национальный научный фонд совместно с Джорджтаун (2015-2019)

Национальный научный фонд совместно с Рочестерским технологическим институтом (2016-2019)

Национальный научный фонд совместно с Университетом Иллинойса в Чикаго (2016-2018)

Быстро (2016-2018)

Государственное бюро США по вопросам демократии, прав человека и труда (2013-2019)

Государственное бюро США по вопросам демократии, прав человека и труда через Гарвард (2017-2019)

DARPA через Университет Пенсильвании (2018-2019)

Институт музейного и библиотечного обслуживания при Нью-Йоркском университете (2017-2020)

Команда Cymru (2009-настоящее время)

Прошлые спонсоры

Google Summer of Code (2007-2014 и 2016-2017)

SRI International (2011-2017)

Федеральное министерство иностранных дел Германии (2015)

Hivos / Партнерство цифровых защитников (2014-2015)

Reddit (2015)

Фонд Форда (2013-2014)

Отключить (2014)

Фонд свободы прессы (2014)

Фонд Рыцаря (2012-2013, 2015-2017)

Анонимная североамериканская неправительственная организация (2008-2013)

Совет управляющих вещанием (2006-2013)

Национальный научный фонд при Университете Дрексел (2009-2011)

Доступ сейчас (2012)

Google (2008-2009)

Хьюман Райтс Вотч (2007)

Torfox (2009)

Технология Синдзиру (2009-2011)

Национальный христианский фонд (2010-2012, 2014)

Фонд NLnet (2008-2009)

Военно-морская исследовательская лаборатория (2006-2010)

Интерньюс Европа (2006-2008)

Фонд электронной границы (2004-2005)

DARPA и ONR через Военно-морскую исследовательскую лабораторию (2001-2006)

Проект Cyber-TA (2006-2008)

Bell Security Solutions Inc (2006)

Omidyar Network Enzyme Grant (2006)

NSF через Университет Райса (2006-2007)

Выделил эти потому что не знаю на кого работают остальные и откуда у них деньги. Привет от Мирового Правительства)

Re: Анонимность. Правда или вымысел?

Re: Анонимность. Правда или вымысел?

не удивлюсь, если фейсбук тоже военные спонсировали или спецслужбыNight пишет:Хорошо, тогда вот информация с сайта самого Tor:Argisht44 пишет:Это же с Википедии? Не самый лучший источник информации, но и не самый худший)Admin пишет:Я тут писал про дырявый Тор? Про доступ ФБР в случае чего? Про то, что США реальная сила, это очень умные и потому опасные люди, а не дурачки? Что все бесплатное американское работает на США? Про биткоин, который создали влиятельные круги США? Что по сути все анонимные сервисы в сети это США? Не помню, говорил половину точно, но всем же плевать? Подкину дров. Обращаю внимание, что это не доказательства, просто статьи написанные неизвестными. Но опять же, неужели сложно проверить? Я УВЕРЕН, что никто ничего не скрывает, о чем сто раз говорил. Никому не нужна правда.

Активные спонсоры в 2018 году:

Десятки тысяч личных пожертвований от таких людей, как вы (2006-настоящее время)

Фонд Роуз для сообществ и окружающей среды (2017-2019)

Мозилла (2016-2018)

Фонд открытых технологий (2012-2019)

Sida - Шведское агентство международного сотрудничества в целях развития (2010-2013, 2017-2020)

Фонд рукопожатия (2018)

Национальный научный фонд совместно с Принстонским университетом (2012-2018)

Национальный научный фонд через Университет Миннесоты (2013-2018)

Национальный научный фонд совместно с Джорджтаун (2015-2019)

Национальный научный фонд совместно с Рочестерским технологическим институтом (2016-2019)

Национальный научный фонд совместно с Университетом Иллинойса в Чикаго (2016-2018)

Быстро (2016-2018)

Государственное бюро США по вопросам демократии, прав человека и труда (2013-2019)

Государственное бюро США по вопросам демократии, прав человека и труда через Гарвард (2017-2019)

DARPA через Университет Пенсильвании (2018-2019)

Институт музейного и библиотечного обслуживания при Нью-Йоркском университете (2017-2020)

Команда Cymru (2009-настоящее время)

Прошлые спонсоры

Google Summer of Code (2007-2014 и 2016-2017)

SRI International (2011-2017)

Федеральное министерство иностранных дел Германии (2015)

Hivos / Партнерство цифровых защитников (2014-2015)

Reddit (2015)

Фонд Форда (2013-2014)

Отключить (2014)

Фонд свободы прессы (2014)

Фонд Рыцаря (2012-2013, 2015-2017)

Анонимная североамериканская неправительственная организация (2008-2013)

Совет управляющих вещанием (2006-2013)

Национальный научный фонд при Университете Дрексел (2009-2011)

Доступ сейчас (2012)

Google (2008-2009)

Хьюман Райтс Вотч (2007)

Torfox (2009)

Технология Синдзиру (2009-2011)

Национальный христианский фонд (2010-2012, 2014)

Фонд NLnet (2008-2009)

Военно-морская исследовательская лаборатория (2006-2010)

Интерньюс Европа (2006-2008)

Фонд электронной границы (2004-2005)

DARPA и ONR через Военно-морскую исследовательскую лабораторию (2001-2006)

Проект Cyber-TA (2006-2008)

Bell Security Solutions Inc (2006)

Omidyar Network Enzyme Grant (2006)

NSF через Университет Райса (2006-2007)

Выделил эти потому что не знаю на кого работают остальные и откуда у них деньги. Привет от Мирового Правительства)

Гыча- Монах

- Сообщения : 64

Unit token : 66

Reputation : 2

Дата регистрации : 2020-02-29

Re: Анонимность. Правда или вымысел?

Re: Анонимность. Правда или вымысел?

Анонимность только для тех, кто создает и владеет технологией. Остальные жалкие пользователи и только, какая им анонимность, с чего? Хватит совершать преступления и правонарушения и не надо будет анонимствовать

Профессор Бухлов- Палач или Спаситель?

- Сообщения : 820

Unit token : 1024

Reputation : 82

Дата регистрации : 2019-08-14

Возраст : 26

Откуда : Калининград

Re: Анонимность. Правда или вымысел?

Re: Анонимность. Правда или вымысел?

Таких данных не видел, но то что фейс используют для розыска абсолютно точно.Гыча пишет:

не удивлюсь, если фейсбук тоже военные спонсировали или спецслужбы

Re: Анонимность. Правда или вымысел?

Re: Анонимность. Правда или вымысел?

ай пи адрес точно можно поменять. Хоть что то.

НЛО- Монах

- Сообщения : 93

Unit token : 113

Reputation : 14

Дата регистрации : 2020-02-20

Откуда : RF

Re: Анонимность. Правда или вымысел?

Re: Анонимность. Правда или вымысел?

Нью-Йорк? 2017.

Недавно опубликованные документы раскрывают политику Министерства обороны США, которая, по-видимому, разрешает безосновательный мониторинг граждан США и держателей грин-карт, которых исполнительная власть считает «доморощенными воинствующими экстремистами», - заявила сегодня Хьюман Райтс Вотч.

"доморощенными воинствующими экстремистами"

- когда я это прочитал, представил старых сморщенных дедов, которые обсуждают действия и внешний вид 15 летних панков из колледжа.

- когда я это прочитал, представил старых сморщенных дедов, которые обсуждают действия и внешний вид 15 летних панков из колледжа.

Отдельные документы также усиливают опасения, что правительство может собирать очень большие объемы данных о гражданах США и других лицах без ордера. Оба вопроса относятся к давнему распоряжению, которое хранится в секрете и должно стать предметом расследования Конгресса.

Новые материалы, полученные Хьюман Райтс Вотч по запросу о свободе информации, представляют собой учебные модули, которые в первую очередь касаются Указа Президента 12333 (EO 12333). Этот приказ широко регулирует деятельность спецслужб США и включает положения, позволяющие агентствам собирать информацию о лицах США - то есть гражданах США и законных постоянных жителях, а также некоторых корпорациях и ассоциациях - в манере, в которой правительство никогда полностью не объясняло общественности смысл и основания этих мероприятий. Учебные слайды в основном обобщают процедуры Министерства обороны в отношении EO 12333, выпущенных в 2016 году., обновляя версию 1982 года. Используя простой язык, чтобы прояснить формулировку процедур, слайды намекают на методы разведки Министерства обороны, которые требуют дальнейшего расследования и раскрытия.

Одним из наиболее тревожных аспектов документов является указание на то, что министерство обороны уполномочило свои разведывательные подразделения проводить по крайней мере некоторые формы наблюдения за американскими гражданами без ордера на основании неизвестных и потенциально дискриминационных критериев. В частности, в одном из учебных документов указывается, что этот мониторинг разрешен в отношении граждан США, которых правительство считает «доморощенными воинствующими экстремистами» (на слайдах они называются «HVE») - даже если они «не имеют конкретной связи с иностранными террористами».

Источник

Всегда думал, что Human Rights Watch такие же гнилые паразиты как российские правозащитники, всегда там где безопасно и хайп, а они серьезные вопросы поднимают. Благодаря таким людям достигается баланс. Именно этого не хватает в РФ. Организации, которая будет сдерживать не в меру ретивых генералишек мальчуганов, с действительно странноватыми и оскорбительными формулировками.

В любом случае, держите анонимность в зубы

Недавно опубликованные документы раскрывают политику Министерства обороны США, которая, по-видимому, разрешает безосновательный мониторинг граждан США и держателей грин-карт, которых исполнительная власть считает «доморощенными воинствующими экстремистами», - заявила сегодня Хьюман Райтс Вотч.

"доморощенными воинствующими экстремистами"

Отдельные документы также усиливают опасения, что правительство может собирать очень большие объемы данных о гражданах США и других лицах без ордера. Оба вопроса относятся к давнему распоряжению, которое хранится в секрете и должно стать предметом расследования Конгресса.

Новые материалы, полученные Хьюман Райтс Вотч по запросу о свободе информации, представляют собой учебные модули, которые в первую очередь касаются Указа Президента 12333 (EO 12333). Этот приказ широко регулирует деятельность спецслужб США и включает положения, позволяющие агентствам собирать информацию о лицах США - то есть гражданах США и законных постоянных жителях, а также некоторых корпорациях и ассоциациях - в манере, в которой правительство никогда полностью не объясняло общественности смысл и основания этих мероприятий. Учебные слайды в основном обобщают процедуры Министерства обороны в отношении EO 12333, выпущенных в 2016 году., обновляя версию 1982 года. Используя простой язык, чтобы прояснить формулировку процедур, слайды намекают на методы разведки Министерства обороны, которые требуют дальнейшего расследования и раскрытия.

Эти документы указывают на то, насколько тщательно общественность держалась в неведении относительно безосновательной слежки в соответствии с Указом президента № 12333. Их объяснения приказа предполагают, что правительство может проводить мониторинг, который создает серьезные проблемы для прав человека, и Конгрессу следует запросить дополнительную информацию о том, что спецслужбы делают в этом отношении», - сказала Сара Сент-Винсент, исследователь по вопросам наблюдения и национальной безопасности США в Human Rights Watch.

Одним из наиболее тревожных аспектов документов является указание на то, что министерство обороны уполномочило свои разведывательные подразделения проводить по крайней мере некоторые формы наблюдения за американскими гражданами без ордера на основании неизвестных и потенциально дискриминационных критериев. В частности, в одном из учебных документов указывается, что этот мониторинг разрешен в отношении граждан США, которых правительство считает «доморощенными воинствующими экстремистами» (на слайдах они называются «HVE») - даже если они «не имеют конкретной связи с иностранными террористами».

Источник

Всегда думал, что Human Rights Watch такие же гнилые паразиты как российские правозащитники, всегда там где безопасно и хайп, а они серьезные вопросы поднимают. Благодаря таким людям достигается баланс. Именно этого не хватает в РФ. Организации, которая будет сдерживать не в меру ретивых генералишек мальчуганов, с действительно странноватыми и оскорбительными формулировками.

В любом случае, держите анонимность в зубы

Re: Анонимность. Правда или вымысел?

Re: Анонимность. Правда или вымысел?

Они хорошие ученики и архитекторы. можно и из глины самолет сделать, имею ввиду "правозащитников" в России, но летать он не будет. надо быть таким же человеком по сути, хотеть независимости, а не только заявление делать. Так надо жить. А они рабы. если они получат свободу, то не выживут в конкуренции. кому они нужны такие? слить контакты оперативников? и все... а у них годы, им некуда деваться, они и есть эта система, воплощение пороков в каждом, на этом она и стоит. на обреченных.Admin пишет:Всегда думал, что Human Rights Watch такие же гнилые паразиты как российские правозащитники, всегда там где безопасно и хайп, а они серьезные вопросы поднимают. Благодаря таким людям достигается баланс. Именно этого не хватает в РФ. Организации, которая будет сдерживать не в меру ретивых генералишек мальчуганов, с действительно странноватыми и оскорбительными формулировками.

perelyginanatoli- Монах

- Сообщения : 68

Unit token : 89

Reputation : 17

Дата регистрации : 2019-09-08

Re: Анонимность. Правда или вымысел?

Re: Анонимность. Правда или вымысел?

Пользоваться интернетом от Мегафона и кричать об анонимности

TragicDeath- Боевой Монах

- Сообщения : 133

Unit token : 156

Reputation : 9

Дата регистрации : 2020-03-30

Re: Анонимность. Правда или вымысел?

Re: Анонимность. Правда или вымысел?

Майкл Тэлэн. Мифы о "приватности" в Интернете

MANAGING RISK FROM TRANSPORT LAYER SECURITY INSPECTION

WITH GREAT POWER...

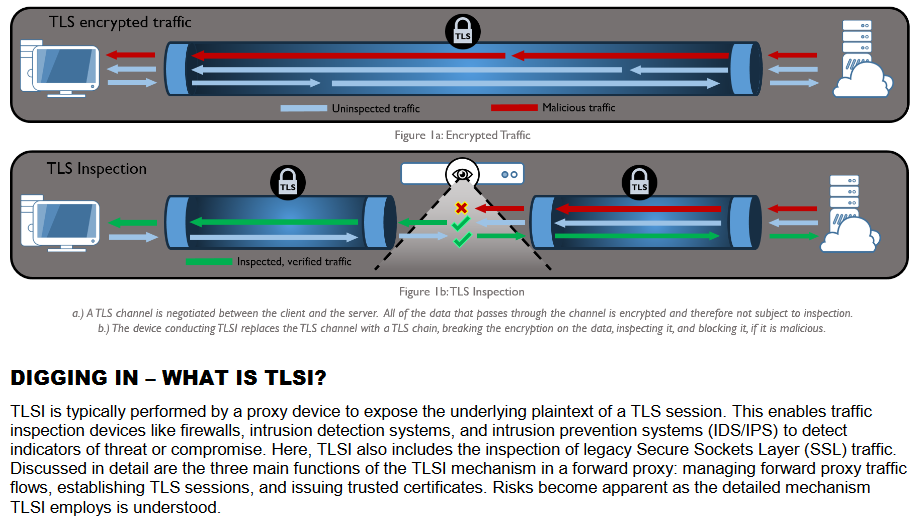

To protect enterprise data and intellectual property, network security administrators enforce encryption policies to secure traffic to and from their networks. However, adversaries also use encryption, oftenusing it to hide their activities. Normally, these activities—like command and control, loading malware into a network, and exfiltration of sensitive data—would be detected by traffic inspection devices, but those devices typically cannot inspect encrypted traffic.Transport Layer Security Inspection (TLSI), also known as Transport Layer Security (TLS) break and inspect, is a security mechanismthat allows enterprises to decrypt traffic, inspect the decrypted content for threats, and then re-encrypt the traffic before it enters or leaves the network. Introducing this capability into an enterprise enhances visibility within boundary security products, but introduces new risks. These risks, while not inconsequential, do have mitigations.

DIGGING IN –WHAT IS TLSI?

TLSI is typically performed by a proxy devicetoexpose the underlying plaintext of a TLS session.This enables traffic inspection devices like firewalls, intrusion detection systems, and intrusion prevention systems (IDS/IPS) todetect indicators of threat or compromise. Here, TLSI also includesthe inspection of legacy Secure SocketsLayer (SSL) traffic. Discussed in detail are thethree main functions of the TLSI mechanism in a forward proxy:managing forward proxy traffic flows, establishing TLS sessions, and issuing trusted certificates. Risks become apparent as the detailed mechanism TLSIemploys is understood.

Forward Proxy Traffic Flows

A forward proxy is a network device that intercepts requests from internal network clients and forwards those requests to servers on external networks. When the external servers respond, the responses are sent to the forward proxy and then the forward proxy sends the responses to the internal network clients. A TLSIcapability implemented within a forward proxy between the edge of the enterprise network and an external networksuch as the Internetprotects enterprise clients from the high risk environment outside the forward proxy.

A risk associated with TLSI within a forward proxy is improper control and external processing of the decrypted traffic at or near the enterprise boundary. A forward proxy that forwards decrypted traffic to external inspection devices could misroute the traffic and exposesensitive traffic to unauthorized or weakly protected networks.Deploying firewalls and monitoring network traffic flow on all network interfaces to the forward proxy helps protect a TLSIimplementation from potential exploits. Implementing analytics on the logs helps ensure the system is operating as expected. Both also help detect intentional and unintentional abuse by security administrators as well as misrouted traffic.

TLS Sessions

TLSIoccurs in real-time as TLS clients establish encrypted connections to external servers. It decrypts traffic by replacing the end-to-end TLS session with a “TLS chain”consisting of two independently negotiated TLS connections: one is negotiated between an external server and the forward proxy, and the second between the forward proxy and the TLS client that attempted to initiate the TLS session to the external server. The two TLS connections allow for decision-making aroundhow to handle the traffic (e.g. blocking, bypassing, inspecting, or forwarding traffic) in one connection before passing the traffic to the next connection. While there are two separate connections, dataflows as if there were a single connection.This TLS chaining risks a potential downgrade of TLS protection from what was accepted by the client. The TLS version or ciphersuites used in one independently negotiated connection can be weaker than those negotiated for the second connection. This could result in passive exploitation of the session, or exploitation of vulnerabilities associated with weaker TLS versions or cipher suites.

TLS security settings, including version, cipher suites, and certificates, should be properly configured to prevent TLS downgrade. Disable weak TLS versions and cipher suiteson the forward proxy for connections with external servers. Configureclients to disableusingweak TLS versions and cipher suites. For enterprises thathave clients with outdated technologies that require weak TLS versions and cipher suites, such as outdated browsers, constrain the usage of the weaker TLS security parameters so the proxy negotiates them only for exempted clients. Some TLSIvendor solutions may have features that allow weaker TLS versions and cipher suitesby exception only.

Trust only those certificatesfrom trusted certification authorities(CAs) for establishing TLS sessions with external servers. Ensure that the forward proxy validatesthe certificate’s name, expiration, and usage, and attempts to check its revocation status.Unexpected changes in TLS certificates received from external servers might indicate man-in-the-middle attacks against the proxy. Monitor server certificates over timetodetect unauthorizedchangesand alert the security administrator. Apply certificate transparency to report the unauthorized certificates to the external servers’ owners.

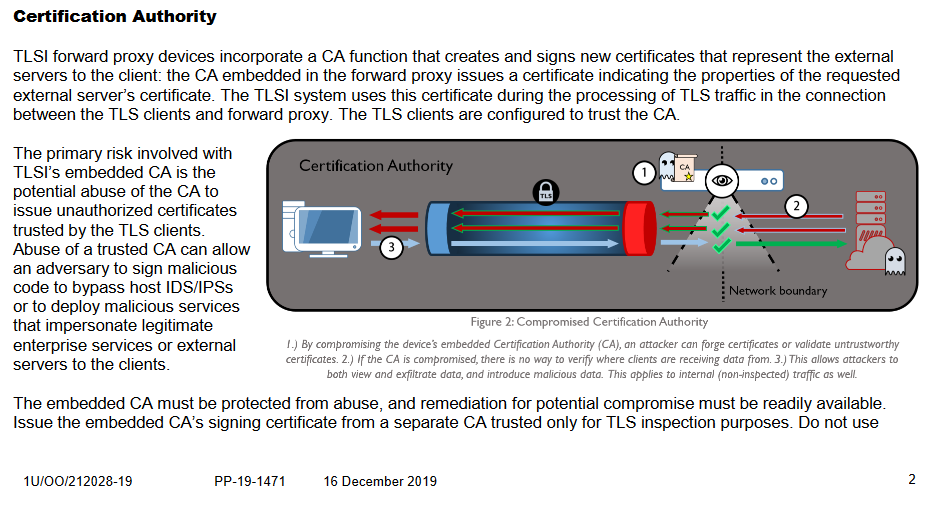

Certification Authority

TLSIforward proxy devices incorporate a CAfunctionthat createsand signsnew certificates that represent the external servers to the client: the CA embedded in the forward proxy issues a certificate indicating the properties of the requested external server’s certificate. The TLSIsystem uses this certificate during the processing of TLS traffic in the connection between the TLS clients and forward proxy. TheTLS clients are configured to trust the CA.

The primary risk involved with TLSI’s embedded CA is the potential abuse of theCA to issue unauthorized certificates trusted by the TLS clients. Abuse of a trusted CA can allow an adversary to sign malicious code to bypass host IDS/IPSs or to deploy malicious services that impersonate legitimate enterprise services or external servers to the clients.

The embedded CA must be protected from abuse, and remediation for potential compromise must be readily available. Issue the embedded CA’s signing certificate from aseparateCA trusted only for TLS inspection purposes. Do not use default or self-signed certificates. Monitor enterprise traffic for unexpected and unauthorized certificates issued by the embedded CA. Configure the embedded CA to only issue short-lived certificates. Enable certificate revocation services for certificates the TLSIsystem cached, and be able to revoke any unauthorized certificates, or the embedded CA’s signing certificate itself, if unauthorized certificates are detected. Ensure the embedded CA is configured to issue only TLS server authentication certificates, as indicatedin the value of their “extended key usage”field. Configure TLS clients to trust theseparate CA so they only trust thecertificates the TLSIsystem issuesfor TLS server authentication. Issue the embedded CA with a certificate that hasname constraints to reinforce limitations of the inspection authorization and prevent impersonation of enterprise services.

CONTROL ACCESS AND APPLY LEAST PRIVILEGE

A further risk of introducing TLSI is that an adversary can focus their exploitation efforts on a single device where potential traffic of interest is decrypted, rather than try to exploit each location where the data is stored.Setting a policy to enforce that traffic is decrypted and inspected only as authorized, and ensuring that decrypted traffic is containedin an out-of-band, isolated segmentof the network prevents unauthorized access to the decrypted traffic (1).

While TLSI allows data loss prevention tools to access the underlying plaintext of encrypted traffic, additional insider threat risk is associated withauthorized security administrators responsible for managing the TLSI implementation. These authorized individuals couldabuse their access to capture passwords or other sensitivedata visible in the decrypted traffic (2). Apply principles of least privilege and separation of duties to ensure only authorized TLSI administrators have access to the data whileother administrators, such as thoseresponsible for device configuration, are preventedfrom accessing the data. Use a separate auditor role to detect modification of the TLSI policy and other potential administratorprivilege abuse.

In the US, enterprises operating TLSI capabilities are subject to privacy laws, policies, and regulations. Enterprises should be aware of applicable requirements (e.g. for financial, health, and attorney-client privileged data) and configure TLSI to prevent unauthorized exposure of data.

DO IT WELL, DO IT ONCE

To minimize the risks described above, breaking and inspecting TLS trafficshould only be conducted once within the enterprise network. Redundant TLSI, wherein a client-server traffic flow is decrypted, inspected, and re-encrypted by one forward proxy and is thenforwarded to a second forward proxy formore of the same,should not be performed.Inspecting multiple times can greatly complicate diagnosing network issues with TLS traffic. Also, multi-inspection further obscures certificates when trying to ascertain whether a server should be trusted. In this case, the “outermost” proxy makes the decisions on what server certificates or CAs should be trusted and is the only location where trust and validation checks of the external certificatescan be performed.Incorporate any additional inspection capabilities needed into the single isolated inspection zone rather than adding multiple inspection zonesthat would each need to be isolated, secured, and monitored. Finally, asingle TLSIimplementation is sufficientfor detecting encrypted traffic threats; additional TLSI will have access to the same traffic. If the first TLSI implementation detected a threat, killed the session, and dropped the traffic, then additional TLSI implementations would be rendered useless since they would not even receive the dropped traffic forfurther inspection. Redundant TLSIincreases the risk surface, providesadditional opportunities for adversaries to gain unauthorized access to decrypted traffic, and offers no additional benefits.

IMPLEMENTATION CHALLENGES

Many TLSIproducts cut corners to meet performance requirements. Choose products that are independently validated to properly implement data flow, TLS, and CA functions. NSA recommends products validated by National Information Assurance Partnership (NIAP) (3), and configuredaccording to the vendor’s instructions used duringvalidation.

(1) Refer to “Segment Networks and Deploy Application-Aware Defenses,”a Cybersecurity Top 10 Mitigations document, formore information.

(2) For information on privilege abuse mitigations, refer to “Defend Privileges and Accounts,”a Cybersecurity Top 10 Mitigations document.

(3) For more information, please refer to the Protection Profile Module for SSL/TLS Inspection Proxy: www.niap-ccevs.org/Profile/PP.cfm

Some TLS protected applications are incompatible with simple TLSI implementations that do not also address application security features. Network clients using such applications may receive error messages or have their sessions unexpectedly drop or hang. If the TLSI implementation cannot properly inspect TLS sessions protecting these applications, the sessions should be bypassed or blocked, according to the risk associated withthe traffic.

For example:

• TLS 1.3 implements restrictions that do not allow certain shortcuts commonly used in TLSI products. TLSI cancause sessions to fail for applications that use TLS 1.3 exclusively.

• External servers requiring client authenticated TLS will not trust the TLSI’s signing certificate and will rejectsessions using client certificates issued by the embedded CA.

• TLS Token Binding binds security tokens to the specific TLS session used. TLSI systems cancause thesessionsor tokens to be rejected by the client application, the server, or both.

• Hypertext Transfer ProtocolStrict Transport Security (HSTS) requires that Hypertext Transfer Protocol over TLS (HTTPS) is used in the future with trusted certificates and that all content is received via HTTPS as well. If a TLSclient application attempts to follow the HSTS requirements but does not trust the separate TLSI CA, the client willreject the TLSI sessionsand prevent users from clicking-through browser warnings.

• TLSI can also cause sessions to fail in unexpected ways if they use client-level certificate pinning.Certificatepinning is commonly used for automated software updates.

• Domain Name System-Based Authentication of Named Entities (DANE), another method where anapplicationrequires a specificcertificate in the TLS session, can also causea TLSI session failure. DANE is commonly usedfor securing email server-to-server TLS connections.

Once TLSI is implemented, security administrators must also consistently manage the implementation to ensure that legitimate network processing is not disrupted due tounintended blocking; administrators must balance usability with security. Conduct education and awareness campaigns to inform employeesthat they may not have access to high risk websites which were previously accessible prior to the TLSIimplementation. Set up a corporate help desk to support employees experiencingissues accessing necessary websites. Some TLSIvendor solutions provide additional features for enhancing usability, such as bypassing traffic for known incompatible applications. Enterprises should evaluate the risks and enable these usability features when needed.

Network owners should be aware that TLSI is not a cure-all. It can only inspect SSL and TLS traffic where the proxy’s certificate is trusted by clients(and servers for mutual authentication).While some break and inspect devices can block TLS sessions that do not allow inspection, this could also disruptlegitimate activity.

RISK, MINIMIZED

Security administrators cannot protect against what theycannot see. The latest tactics, techniques, and procedures (TTPs) have allowed attackersto leverage encrypted traffic to sneak past traffic monitoring tools. Security professionals have fought against theseTTPs through the use of TLSI. TLSI capabilities implemented in enterprise forward proxies can provide visibility into encrypted network traffic to detect adversarial use of encryption, butthe devicesthat break and inspect the TLS trafficmay become high priority targets for exploitation and introduce additional risks into an enterprise network. Enterprises mustcarefully weighthese risksagainst the benefitsof and alternatives to TLSI; and, if TLSI is implemented, address thoserisks. Moreover, while applications incompatible with TLSImay cause users to experience latency and errors, ongoing management and support helps administratorsbalance usability with security. The mitigations discussedcan reduce the risksa TLSI capabilityintroduces, provide indicators that alert administrators if the TLSI implementation may have beenexploited, and minimize unintended blocking of legitimate network activity. In this way, security administrators can successfully add TLSI to their arsenal and continue to step up their methods to combat today’s adversaries and TTPs.

DISCLAIMER OF WARRANTIES AND ENDORSEMENT

The information and opinions contained in this document are provided "as is" and without any warranties or guarantees. Reference herein to any specific commercial products, process, or service by trade name, trademark, manufacturer, or otherwise, does not constitute or imply its endorsement, recommendation, or favoring by the United States Government, and this guidance shall not be used for advertising or product endorsement purposes.

CONTACT INFORMATION

Client Requirements / General Cybersecurity Inquiries: Cybersecurity Requirements Center (CRC),410-854-4200, Cybersecurity_Requests@nsa.govMedia inquiries: Press Desk,443-634-072, MediaRelations@nsa.gov

1U/OO/212028-19 PP-19-1471 16 December 2019

TLSI обычно выполняется прокси-устройством для раскрытия базового открытого текста сеанса TLS. Это позволяет устройствам проверки трафика, таким как межсетевые экраны, системы обнаружения вторжений и системы предотвращения вторжений (IDS / IPS), обнаруживать индикаторы угрозы или компрометации. Здесь TLSI также включает проверку устаревшего трафика Secure SocketsLayer (SSL). Подробно обсуждаются три основные функции механизма TLSI в прямом прокси: управление потоками трафика прямого прокси, установление сеансов TLS и выдача доверенных сертификатов. Риски становятся очевидными по мере понимания детального механизма, который использует TLSI.

Прямые потоки трафика прокси

Прямой прокси - это сетевое устройство, которое перехватывает запросы от клиентов внутренней сети и перенаправляет эти запросы на серверы во внешних сетях. Когда внешние серверы отвечают, ответы отправляются на прокси-сервер пересылки, а затем прокси-сервер пересылки отправляет ответы клиентам внутренней сети. Возможности TLSI, реализованные в прямом прокси-сервере между краем корпоративной сети и внешней сетью, например, Интернет, защищает корпоративных клиентов от среды высокого риска за пределами прямого прокси.

Риск, связанный с TLSI в прямом прокси-сервере, заключается в неправильном управлении и внешней обработке дешифрованного трафика на границе предприятия или вблизи нее. Прямой прокси-сервер, который перенаправляет расшифрованный трафик на внешние устройства проверки, может неправильно направить трафик и раскрыть чувствительный трафик в неавторизованные или слабо защищенные сети. Развертывание межсетевых экранов и мониторинг потока сетевого трафика на всех сетевых интерфейсах к прямому прокси-серверу помогает защитить реализацию TLSI от потенциальных уязвимостей. Внедрение аналитики журналов помогает гарантировать, что система работает должным образом. Оба они также помогают обнаруживать преднамеренные и непреднамеренные злоупотребления со стороны администраторов безопасности, а также неверно направленный трафик.

Сеансы TLS

TLSI происходит в режиме реального времени, когда клиенты TLS устанавливают зашифрованные соединения с внешними серверами. Он расшифровывает трафик, заменяя сквозной сеанс TLS «цепочкой TLS», состоящей из двух независимо согласованных соединений TLS: одно согласовывается между внешним сервером и прокси-сервером прямого доступа, а второе - между прокси-сервером прямого доступа и клиентом TLS. который пытался инициировать сеанс TLS с внешним сервером. Два соединения TLS позволяют принимать решения о том, как обрабатывать трафик (например, блокировать, обходить, проверять или перенаправлять трафик) в одном соединении перед передачей трафика следующему соединению. Хотя существует два отдельных соединения, потоки данных выглядят как одно соединение. Такое объединение TLS в цепочку создает риск потенциального снижения уровня защиты TLS по сравнению с тем, что было принято клиентом. Версия TLS или наборы шифров, используемые в одном независимо согласованном соединении, могут быть слабее, чем согласованные для второго соединения. Это может привести к пассивной эксплуатации сеанса или эксплуатации уязвимостей, связанных с более слабыми версиями TLS или наборами шифров.

Параметры безопасности TLS, включая версию, комплекты шифров и сертификаты, должны быть правильно настроены для предотвращения перехода на более раннюю версию TLS. Отключите слабые версии TLS и комплекты шифров на прокси-сервере прямого доступа для соединений с внешними серверами. Настройте клиентов на отключение использования слабых версий TLS и наборов шифров. Для предприятий, у которых есть клиенты с устаревшими технологиями, которым требуются слабые версии TLS и наборы шифров, такие как устаревшие браузеры, ограничивают использование более слабых параметров безопасности TLS, поэтому прокси согласовывает их только для освобожденных клиентов. Некоторые решения TLSIvendor могут иметь функции, позволяющие использовать более слабые версии TLS и наборы шифров только в исключительных случаях.

Доверяйте только этим сертификатам от доверенных центров сертификации (ЦС) для установления сеансов TLS с внешними серверами. Убедитесь, что прокси-сервер пересылки проверяет имя, срок действия и использование сертификата, а также пытается проверить его статус отзыва. Неожиданные изменения в сертификатах TLS, полученных от внешних серверов, могут указывать на атаки типа «злоумышленник в середине» на прокси. Мониторинг сертификатов сервера с течением времени, чтобы обнаруживать несанкционированные изменения и предупреждать администратора безопасности. Применяйте прозрачность сертификатов, чтобы сообщать о неавторизованных сертификатах владельцам внешних серверов.

Центр сертификации

Прокси-устройства TLSIforward включают функцию CA, которая создает и подписывает новые сертификаты, которые представляют внешние серверы для клиента: CA, встроенный в прокси-сервер прямого доступа, выдает сертификат, указывающий свойства запрошенного сертификата внешнего сервера. Система TLSI использует этот сертификат во время обработки трафика TLS в соединении между клиентами TLS и прокси-сервером пересылки. Клиенты TheTLS настроены так, чтобы доверять ЦС.

Основной риск, связанный со встроенным CA TLSI, - это потенциальное злоупотребление CA для выдачи неавторизованных сертификатов, которым доверяют клиенты TLS. Злоупотребление доверенным центром сертификации может позволить злоумышленнику подписать вредоносный код для обхода IDS / IPS хоста или развернуть вредоносные службы, которые олицетворяют законные корпоративные службы или внешние серверы для клиентов.

Встроенный ЦС должен быть защищен от злоупотреблений, и средства правовой защиты от потенциального взлома должны быть легко доступны. Выдавайте сертификат подписи встроенного ЦС из отдельного CA, доверенного только для целей проверки TLS. Не используйте сертификаты по умолчанию или самозаверяющие сертификаты. Отслеживайте корпоративный трафик на предмет неожиданных и несанкционированных сертификатов, выданных встроенным ЦС. Настройте встроенный ЦС для выдачи только краткосрочных сертификатов. Включите службы отзыва сертификатов для сертификатов, кэшированных в системе TLSI, и получите возможность отозвать любые неавторизованные сертификаты или сам сертификат подписи встроенного ЦС, если обнаружены неавторизованные сертификаты. Убедитесь, что встроенный ЦС настроен для выдачи только сертификатов аутентификации сервера TLS, как указано в значении их поля «расширенное использование ключа». Настройте клиенты TLS на доверие к этим отдельным ЦС, чтобы они доверяли только сертификатам системы TLSI для проверки подлинности сервера TLS. Выпустите встроенный ЦС с сертификатом с ограничениями имени, чтобы усилить ограничения авторизации проверки и предотвратить олицетворение корпоративных служб.

КОНТРОЛЬНЫЙ ДОСТУП И ПРИМЕНЕНИЕ НАИМЕНЬШИХ ПРИВИЛЕГИЙ

Еще один риск внедрения TLSI заключается в том, что злоумышленник может сосредоточить свои усилия по эксплуатации на одном устройстве, на котором расшифровывается потенциальный интересующий трафик, вместо того, чтобы пытаться использовать каждое место, где хранятся данные. Настройка политики для принудительного выполнения этого трафика расшифровывается и проверяются только как авторизованные и гарантируют, что дешифрованный трафик содержится во внеполосном изолированном сегменте сети, предотвращает несанкционированный доступ к дешифрованному трафику (1).

Хотя TLSI позволяет инструментам предотвращения потери данных получать доступ к лежащему в основе открытого текста зашифрованного трафика, дополнительный риск внутренней угрозы связан с уполномоченными администраторами безопасности, ответственными за управление реализацией TLSI. Эти уполномоченные лица могли злоупотреблять своим доступом для перехвата паролей или других конфиденциальных данных, видимых в расшифрованном трафике (2). Применяйте принципы наименьших привилегий и разделения обязанностей, чтобы гарантировать, что только авторизованные администраторы TLSI имеют доступ к данным, в то время как другие администраторы, например, ответственные за конфигурацию устройства, не имеют доступа к данным. Используйте отдельную роль аудитора для обнаружения модификации политики TLSI и других потенциальных злоупотреблений правами администратора.

В США учреждения, использующие возможности TLSI, подчиняются законам, политикам и постановлениям о конфиденциальности. Учреждения должны быть осведомлены о применимых требованиях (например, к конфиденциальным данным о финансах, здравоохранении и адвокатах) и настраивать TLSI для предотвращения несанкционированного доступа к данным.

СДЕЛАЙТЕ ЭТО СРАЗУ И ХОРОШО

Чтобы свести к минимуму описанные выше риски, взлом и проверка трафика TLS должны выполняться только один раз в корпоративной сети. Не следует выполнять избыточный протокол TLSI, при котором поток трафика клиент-сервер расшифровывается, проверяется и повторно шифруется одним прокси-сервером прямого пересылки, а затем пересылается на второй прокси-сервер прямого пересылки, а не тот же самый. Многократная проверка может значительно усложнить диагностику сетевых проблем. с TLS-трафиком. Кроме того, множественная проверка дополнительно скрывает сертификаты при попытке выяснить, следует ли доверять серверу. В этом случае «внешний» прокси принимает решения о том, каким сертификатам сервера или центрам сертификации следует доверять, и является единственным местом, где могут выполняться проверки доверия и проверки внешних сертификатов. Включите любые дополнительные возможности проверки, необходимые в единую изолированную зону проверки. вместо того, чтобы добавлять несколько зон контроля, каждую из которых необходимо изолировать, защитить и контролировать. Наконец, одной реализации TLSI достаточно для обнаружения угроз зашифрованного трафика; дополнительный TLSI будет иметь доступ к тому же трафику. Если первая реализация TLSI обнаружила угрозу, завершила сеанс и сбросила трафик, тогда дополнительные реализации TLSI были бы бесполезны, поскольку они даже не получили бы отброшенный трафик для дальнейшей проверки. Избыточный TLSI увеличивает поверхность риска, предоставляет злоумышленникам дополнительные возможности для получения несанкционированного доступа к расшифрованному трафику и не дает дополнительных преимуществ.

ПРОБЛЕМЫ РЕАЛИЗАЦИИ